Perception Point日前獲頒2024 SC Media Awards最佳威脅偵測技術獎,該項殊榮彰顯Perception Point以最具投資效益的創新技術協助全球企業組織防禦進階網路威脅的領導地位,其Advanced Email Security解決方案具備處理由GenAI所驅動且日益複雜之威脅的偵測能力脫穎而出。此外,全球知名市場研調機構GigaOm 8月份針對企業網頁安全(Secure Enterprise Browsing)所進行的GigaOm Radar研究報告,Perception Point Advanced Browser Security亦獲得Platform/Innovation領導廠商之評估決策標準最高總比分,成為該研究報告之市場領導廠商。

近來利用URL Rewriting功能的進階威脅攻擊新手法已進入瘋狂階段,URL Rewriting原旨在藉由改變郵件中的links以保護使用者,但惡意威脅者卻藉由操控被Rewritten之URL,將難以被發現的phishing links隱藏於受信任的資安供應商網域名稱背後,因此攻擊者能有效地繞過偵測; 此種濫用的手法將導致原本用於預防釣魚攻擊之工具,反倒被用來進行進階釣魚攻擊,而且事件數量顯著增加中。

威脅行為者不斷地尋找能夠透過emails傳遞惡意URL的最佳方式。Perception Point於服務其遍布全球的客戶過程中見證了各類新興攻擊手法的快速演變,近年來,威脅者藉由Quishing (QR Code Phishing)及two-step等傳遞手法將隱匿之惡意URL藏於合法服務背後,如:Canva或Office Forms等。上述手法目的在於規避各類傳統與AI驅動的Email Security解決方案,然而自2024年6月中旬開始出現了值得高度警惕的趨勢 - 惡意攻擊者已開始將旨在預防網路釣魚威脅的URL Rewriting功能,反轉用於對抗各類Email Security解決方案,此種手法絕非防禦者所樂見。

何謂URL Rewriting?

URL Rewriting目的在保護使用者避免觸及嵌入在email內之惡意links。各解決方案或服務供應商之核心技術流程大多相同,多半使用經由供應商修改過的links替換原始的links,並將收件人引導至供應商的專有伺服器,一旦收件者點擊links時,供應商系統便會針對被點擊的link進行威脅掃描,若該link被判定為安全,收件者將被允許存取並被轉址至該網頁內容;反之,若link被判定為惡意則會被阻擋。

URL Rewriting有兩種主要防禦模式:

- 傳統的解決方案仰賴已被識別的惡意威脅所制定的規則與特徵,此類解決方案Rewrite URLs,依據威脅情資之更新,及對於email流量廣泛的可視性進行防禦。此方法允許在收到相關資訊更新後阻擋該網站,遺憾的是,通常阻擋僅發生在首位受害者受到攻擊並回報之後,也就是所謂的「零號病人」。

- 較新的URL Rewriting機制則更為主動,在點擊links時即進行掃描,並使用電腦視角與machine learning演算法等技術。與傳統系統不同的是,此類解決方案不僅僅結合已知的惡意攻擊或威脅情資,還能即時評估URL的行為模式。

有些企業組織會將以上兩種方法結合使用,舉例來說,一家公司可能會使用Proofpoint或Microsoft Defender這類Secure Email Gateway (SEG)內建的「安全links」功能,同時使用 Integrated Cloud Email Security (ICES) 解決方案以獲得額外的保護。在此種應用下,ICES解決方案可能會在第一層rewritten link中重新嵌入其自身的rewritten link,故產生「雙重Rewrite」,然而此種複雜性並不表示有「雙重保護」。

惡意攻擊者不斷研究URL Rewriting的內部運作原理,同時正在濫用與摧毀這些技術,導致網路釣魚攻擊的明顯增加,原本用於保護使用者免受網路釣魚威脅的工具反被利用於對付email security solution.其本身。

URL Rewriting濫用

過去3個多月中,Perception Point的資安研究人員觀察到一個現象,濫用受信任的合法email security服務商之URL protection服務的phishing攻擊顯著增加,包括: SEG和ICES等。如此精心策劃的惡意活動已鎖定全球數百個企業組織,並將有更多企業組織將受到影響。

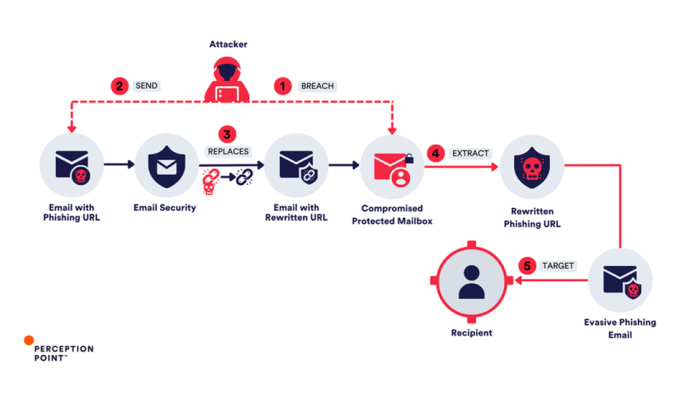

攻擊者慣用手法分為兩種 : 一是,入侵email security服務商內部加密系統,直接rewrite phishing URLs。二是近來常見的手法,攻擊者先滲透合法且受URL Rewriting功能保護的合法email帳號,然後向服務商自己本身發送包含「現在乾淨,但將來會轉為釣魚」之URL的email。一旦emails通過服務商之URL protection功能,links將被替換,其中包含了email security服務商的姓名與網域名,為其增加多一層合法性。一些email security服務商為了節省資源,通常將自己的專用Rewriting網域列入白名單(如:protect/defend*供應商名稱*.com),這正好迎合了攻擊者鎖定特定服務商之目的。

被“品牌標籤化”的rewritten URL瞬間被武器化,當URLs被security服務列為“白名單”後,攻擊者可修改URL之目的地,將使用者重新指向至釣魚網站。這種技術讓惡意links繞過更進一步的安全檢查,因為許多服務供應商依賴初步掃描結果而不會重新掃描已知的URLs。更進一步的攻擊行為,會利用進階的規避技術,例如CAPTCHA evasion 或 geo-fencing,以規避email security供應商的深入分析。

這種URL rewriting的惡意操作尤其危險,因為它利用了使用者對已知資安品牌的信賴,即使是高度警覺的員工也更可能點擊看似安全的links。威脅行為者利用rewritten URL與將其武器化之間的時間差,成功繞過大多數傳統的資安工具。

有關上述攻擊手法之說明,請參閱: Rewriting Hysteria: Rising Abuse of URL Rewriting in Phishing - Perception Point (perception-point.io)

*Double Rewrite Attack – Proofpoint and INKY

*Exploiting Rewritten URLs Across Multiple Targets – Proofpoint and INKY

*Exploiting Mimecast’s URL Rewriting

* IRS Phishing Attack via Sophos URL Rewriting

Perception Point動態URL掃描分析:即時抵禦URL Rewriting之惡意濫用與攻擊

Perception Point 獨特的動態URL分析技術,即時主動瀏覽所有新的或未知的URLs並分析網站之實際行為,與傳統URL Rewriting安全機制的延遲、被動性質形成鮮明對比,Perception Point善用圖像辨識分析、LLM大型語言模型與專有的反規避引擎進行使用者行為之模擬,追蹤email links之最終目的地找出真正的payload惡意負載,以更高的偵測準確度在第一時間阻絕規避偽裝之惡意URL links,以防止links進入使用者的收件箱。

- 主動偵測:通過主動即時掃描和評估URLs,Perception Point可充分預防利用URL rewriting時間差所造成的惡意威脅。

- 進階反規避引擎:Advanced Email Security具備破解規避類威脅的能力,例如: CAPTCHA與geo-fencing,確保即使是最巧妙偽裝的惡意威脅亦能被及時偵測及阻絕。

- Post-Delivery與Meta分析:Perception Point 獨特的XDR-like基礎架構,針對已交付且延遲演變的威脅,運用大數據不斷自動重新掃描並重新評估已送達的links,並立即更新判定及阻擋。

- Advanced Browser Security Extension:Perception Point掃描使用者所有點擊的URL,確保即時偵測任何網頁惡意活動。