Delinea 特權帳號存取與密碼管理

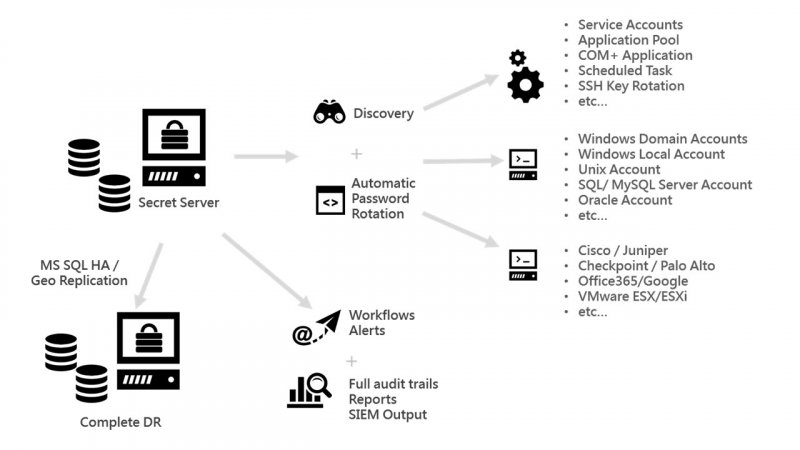

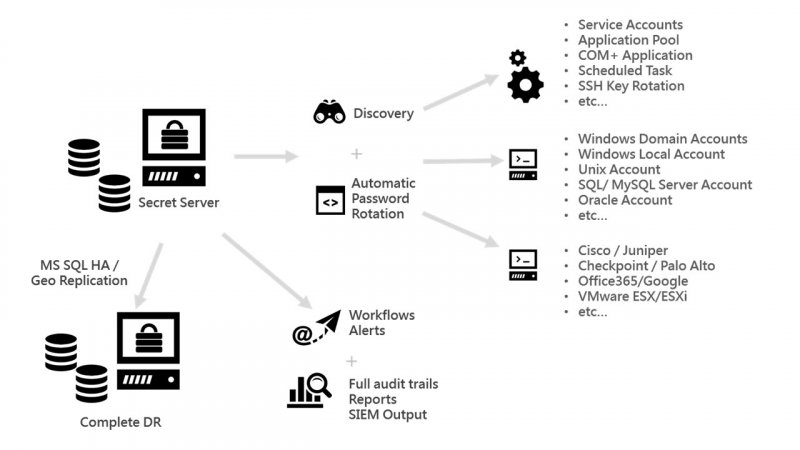

各類型特權帳號之偵查、盤點、監控、稽核、保護、代登、密碼變更與申請核准流程自動化。

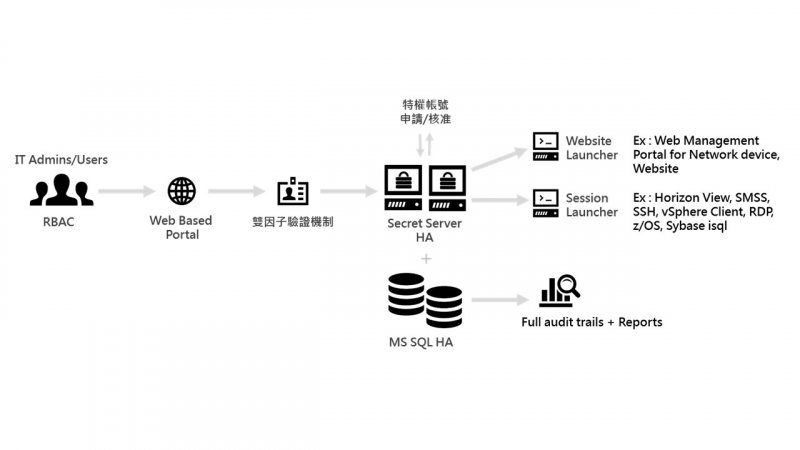

建立安全的特權帳號密碼金庫,保護各類系統之特權存取

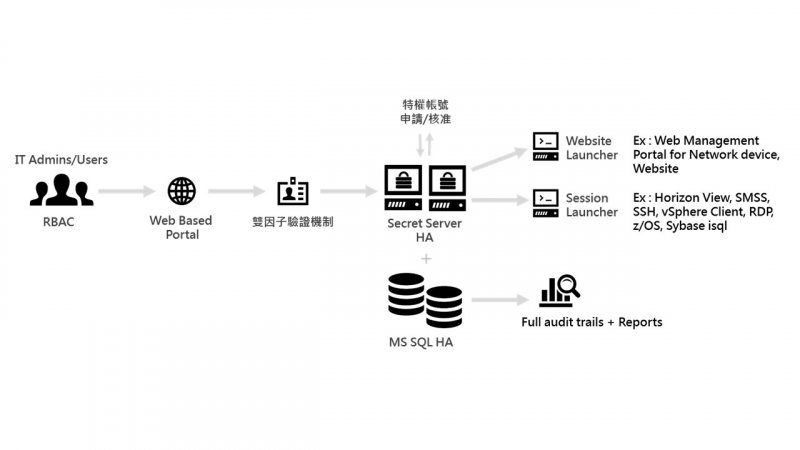

- Web-Based SSL 管理平台。

- 角色為基礎之特權帳號控管。

- 整合 Windows AD 帳號及群組。

- 依使用者 IP 位址准駁存取行為。

- 支援 HA 及 DR,確保運作不間斷。

- 設定 eMail 告警通知管理人員,一旦觸發特定情境即可發出。.

- 使用高強度之 AES 256 加密演算法及支援 FIPS 140-2 國際安全認證。

- 可將系統日誌及 Secret 使用紀錄以 Syslog / CEF 格式傳送至外部 SIEM 或 Log 平台。

定期自動盤點作業及搜尋未列管或未知特權帳號

- 本機帳號 - Local Windows Accounts。

- 網域帳號 - Active Directory User Accounts。

- Windows 服務執行帳號 - Active Directory Accounts。

- Windows 排程工作執行帳號 - Active Directory Accounts。

- IIS 應用程式集區識別帳號 - Active Directory Accounts。

- COM + Application。

- VMware ESX/ESXi 本機帳號。

- Unix 本機帳號/ Non-Daemon 帳號。

密碼金鑰管理自動化

- 密碼變更自動化依據密碼政策設定長度及複雜度,符合資安政策或遵循,無需安裝任何 Agent。

- Heartbeat 可依設定時間進行密碼一致性偵測,不一致或遭竄改時,系統立即發出告警通知。

- 可依環境或設備版本差異自行微調內建密碼變更指令,降低客製化時間。

密碼金鑰(Secret)使用申請流程

- 使用特權帳號前,須取得授權存取核准,亦可限定權限使用起、迄時間。

- 自訂簽核階層,可串簽或並簽,同時或部份核可,完善職務代理機制,無需額外客製化。

- 可要求使用者於申請使用特權帳號權限時加註原由,亦可輸入變更管理或工作控管系統的申請單編號。

- 主管可於管理平台或 Email 內進行核准或駁回申請及登入時段,亦可取消或駁回已核准的申請。

- 超出核准時間時自動停止及中斷連線。

代登與連線作業

- 提供內建各類代登連線程式,並自動填入特權帳號及密碼。

- 可自行定義代登工具,如:遠端桌面 vSphere Client、Horizon View、SMSS、PuTTY、Toad for Oracle 等。

- Web Password Filler 提供網頁式管理平台或 Portal 密碼代登功能,自動填入特權帳號及密碼於網頁。

工作階段之控管、稽核與側錄

- 控管 Windows & Unix/Linux 伺服器,提供唯一的代理登入管道,確保登入安全性及稽核軌跡留存。

- 遠端桌面連線至後端 Windows 主機時,可經由 Secret Server RDP Proxy主機之加密通道,提高 RDP 連線安全性層級。

- 經由 Secret Server SSH Proxy 連線至後端 Linux 主機,可強制進行指令白名單管制。

- 連線側錄資訊涵蓋:應用程式、執行序啟動/停止、Linux 指令/文字輸出、Keystroke 及操作畫面。

- 針對自行取用或不經由 Secret Server 代登之特權帳號使用行為,可安裝 Advanced Recording Agents 於末端主機進行側錄。

- 可定義15分鐘閒置時停止錄製。

- 可固定時間將錄影檔轉至磁碟,並加密封存。

稽核及報表

- 內建近百種稽核報表,如:使用者登入活動、使用者可使用之特權帳號、特權帳號使用活動歷程、逾90天未更改密碼之特權帳號、90天內已變更密碼之特權帳號、密碼自動變更失敗之特權帳號、 破窗帳號啟用停用記錄、申請核准之特權帳號等。

- 採用標準 SQL 語法,可彈性自訂各類客製報表。

特權帳號管理

特權帳號使用及登入管理 服務及應用程式特權帳號管理

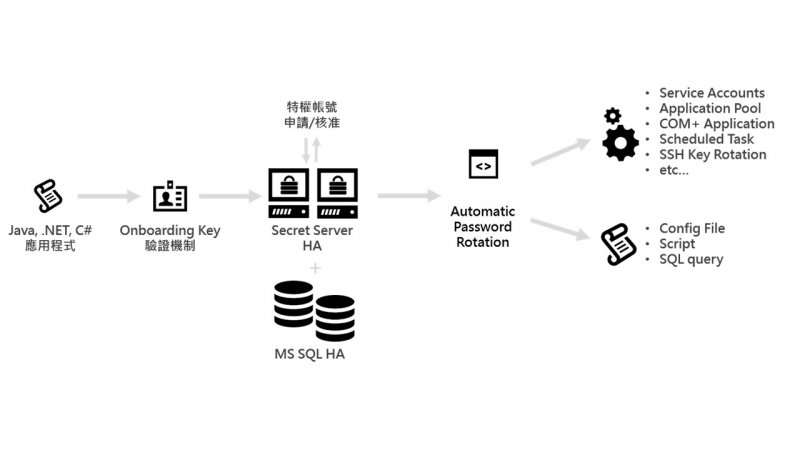

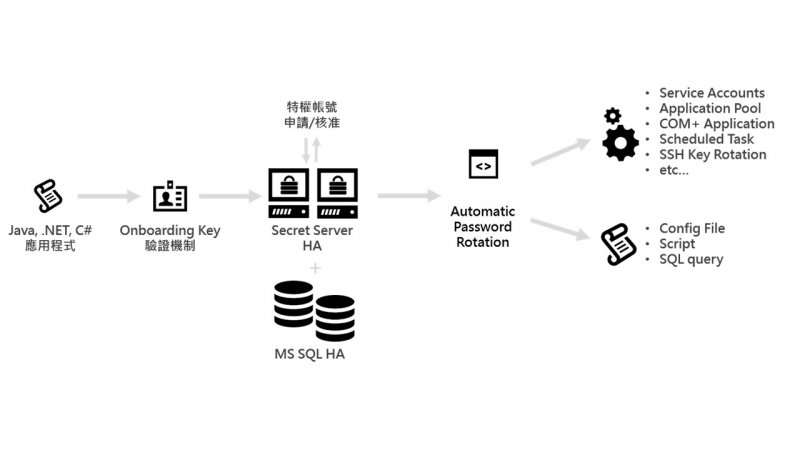

服務及應用程式特權帳號管理

- 搜查、盤點與自動變更應用系統、主機、各類資訊設備上之特權帳號密碼以利後續管理。

- 密碼金鑰存放於加密之金庫中,並設定密碼組成方式及變更頻率。

- 全面控管特權帳號之存取,包含:申請、審核、雙因子認證、限制工作時段及IP位址等功能。

- 監控、記錄及稽核特權帳號於系統之存取、工作階段、命令等各類活動。

- 支援自動化變更 Windows 服務、工作排程、Application pool 內之特權帳號密碼。

- 完整的「破窗管理機制」可另行設置一台備援破窗主機將 Secret Server DB 定期同步備份,並設定兩組破窗管理帳號,一旦正式環境之 Secret Server 因故無法使用時,仍可取得所有的特權帳號密碼,替代繁瑣之人工密碼封存作業。

特權帳號使用及登入管理

- 提供特權帳號工作階段代登 (Single Sign-On, SSO) 及身份認證安全加密機制。

- 指派、控管並過濾特權帳號可允許之作業活動。

- 內建彈性而靈活的帳號/密碼使用申請流程,可自訂簽核階層數、每一階均可設定為串簽、並簽、同時或部份核可。

- 控管 Windows & Unix/Linux 伺服器,提供唯一的代理登入管道,確保登入安全性及稽核軌跡留存。

- 內建多因子驗證機制,可整合第三方雙因認證,如:RSA、Smartphone Apps、 Duo,以及RADIUS平台。

- 移除 hardcoded 密碼,置換為動態 on-demand 模式。

- Secret Server 提供 SDK Client - 各類JAVA、.NET、C# 應用程式可透過 Command Line 方式進行 token、Secret 及 Secret field 存取,提供開發人員快速及簡便的方式與 Secret Server 整合。

- 可依 IP位置及 Onboarding Key 限制可存取的 SDK Client。

- 特權帳號之密碼存放於參數檔、系統服務或資料庫以進行管理,包含: 使用後即予變更、定期變更等。

提供 API 整合應用程式及流程

- 完整的 Webservice 服務,可快速整合至各類流程及應用程式。

- 支援各種語系 API,如:Python、Perl、Curl、Javascript等。

- 提供 SDK Client -JAVA、.NET、C# 程式進行Secret密碼及資料存取。

完整的破窗管理及備份機制

- 可另行設置一台備援破窗主機將 Secret Server DB 定期同步備份,並設定兩組破窗管理帳號,一旦面臨緊急事故,須由兩位主管同時啟用,方可取得破窗主機內存放的所有特權帳號密碼。

- 可匯出特權帳號密碼清單予以另行存放,再依內部規範執行必要之特權帳號密碼實體管控。

- 內建排程備份機制,可定期將資料備份於異地災備中心。

- 內建破窗帳號啟用、存取、使用之軌跡及報表。

- 破窗帳號啟用時系統即發送告警郵件。

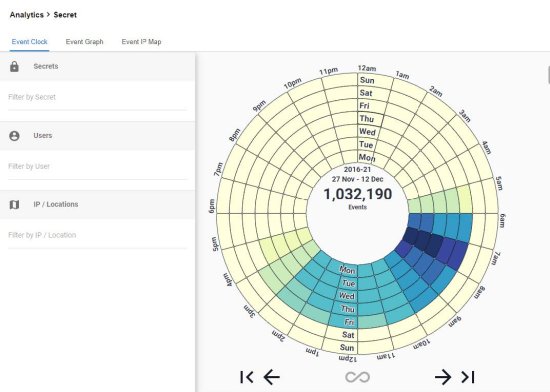

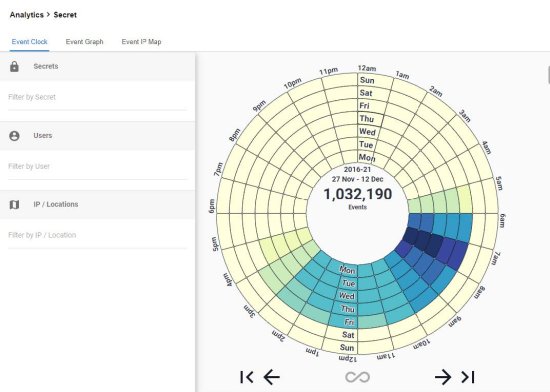

Privileged Behavior Analytics

降低安全風險

及早偵測資料外洩的跡象

以最重要的警示為優先

- PBA 雲端平台提供進階特權帳號行為機器學習與威脅分析。

- Secret Server 將不含任何 Secrets 之使用紀錄 Log Data 透過 ahttps 傳送至雲端平台進行分析。

- 偵測使用者或系統使用特定特權帳號次數異於平常基準線。

- 偵測最常使用特權帳號之異常。

- 偵測同時間多筆不同特權帳號使用。

- 偵測異常時段或來源地點之特權帳號使用。

降低安全風險

- Privileged Behavior Analytics 讓 IT 和安全管理員能在資料外洩尚未發生之前迅速偵測察覺、分析特權帳號於全組織的分佈和存取情形,並為 Secret Server 和 Privilege Manager 的部署增添一層安全保障。

及早偵測資料外洩的跡象

- Privileged Behavior Analytics 能迅速偵測此異常行為,立即警示安全團隊處理網路攻擊或內部威脅,預防發生資料外洩。

以最重要的警示為優先

- 可疑活動發生時能夠立即得知,以便能迅速採取行動。依照威脅分數為警示排序,重要警示可優先處理。